Burp Suiteとは

Burp Suiteは、PortSwigger社が開発した、Webアプリケーションセキュリティテストツールです。

ソフトウェア開発におけるセキュリティテストのほか、ペネトレーションテストなどにも利用されており。Kali Linuxには標準でインストールされています。

Burp Suiteは、セキュリティツールとして広く使われていますが、使いようによっては悪用も出来るため、攻撃者が利用するケースもあるようです。

Burp Suite側の設定

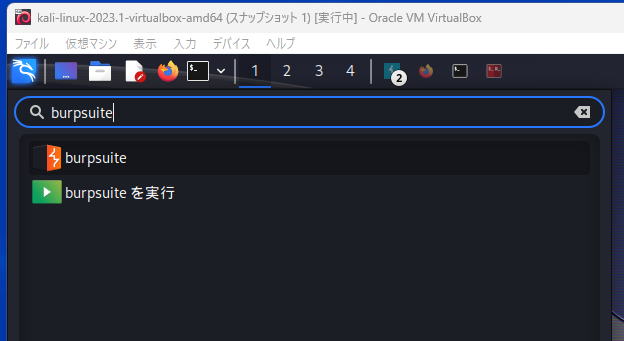

Burp Suiteを起動する

Burp SuiteはKali Linuxに標準でインストールされています。

Kali Linuxの左上の検索窓で検索すると出てきます。

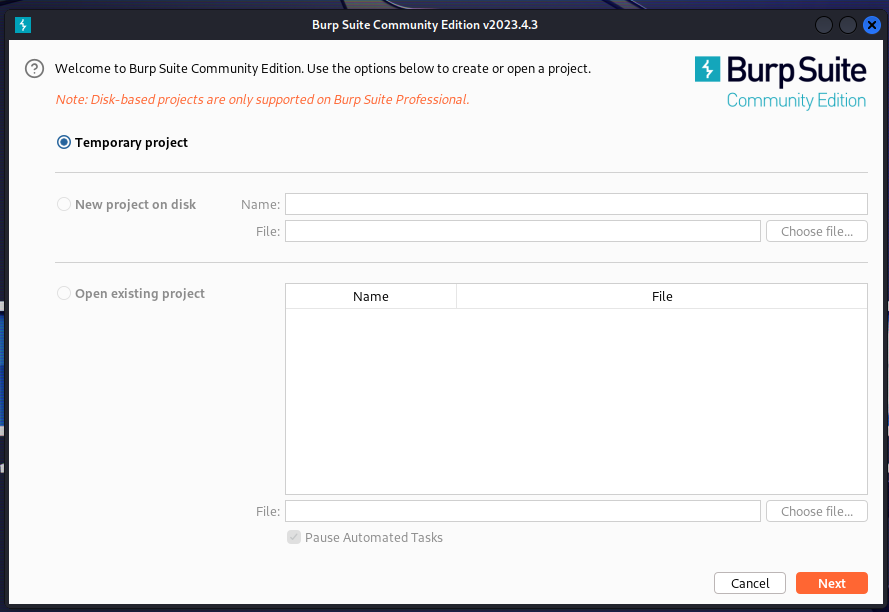

起動直後の画面です。

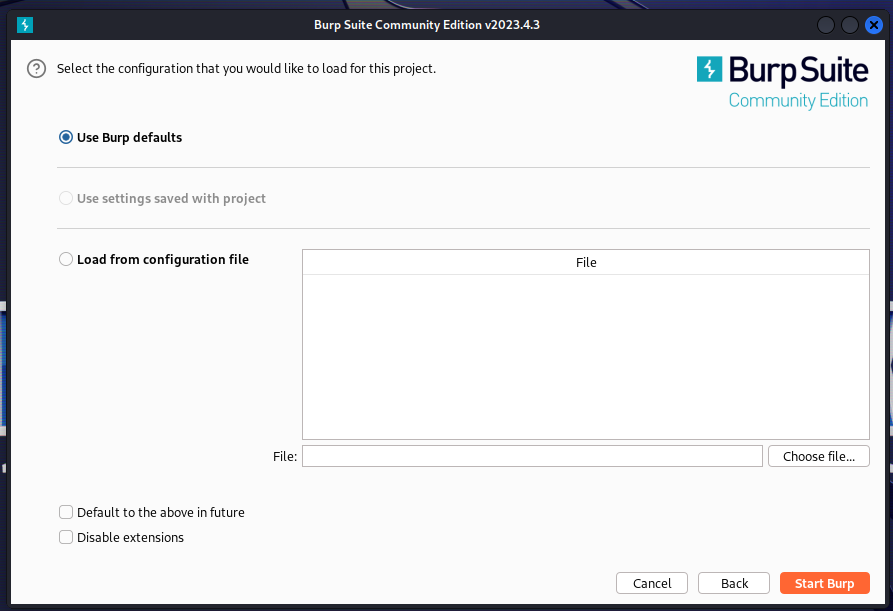

起動直後の画面です。

無料のCommunity Editionなので「Temporary project」しか選べない為、そのまま「Next」をクリックします。

次の画面では「Use Burp defaults」を選択した状態のまま「StartBurp」をクリックします。

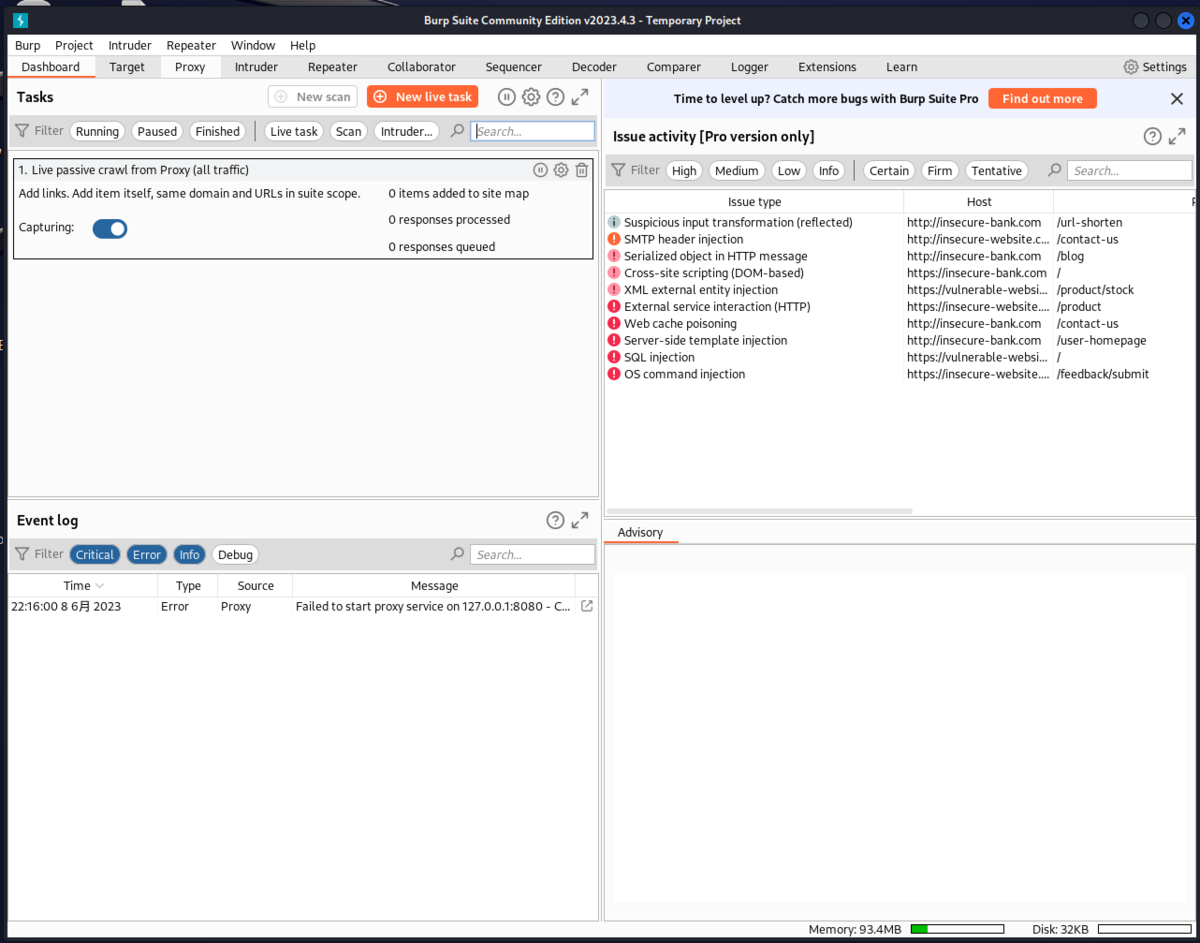

起動後のダッシュボードです。 実に様々な機能があるようです。

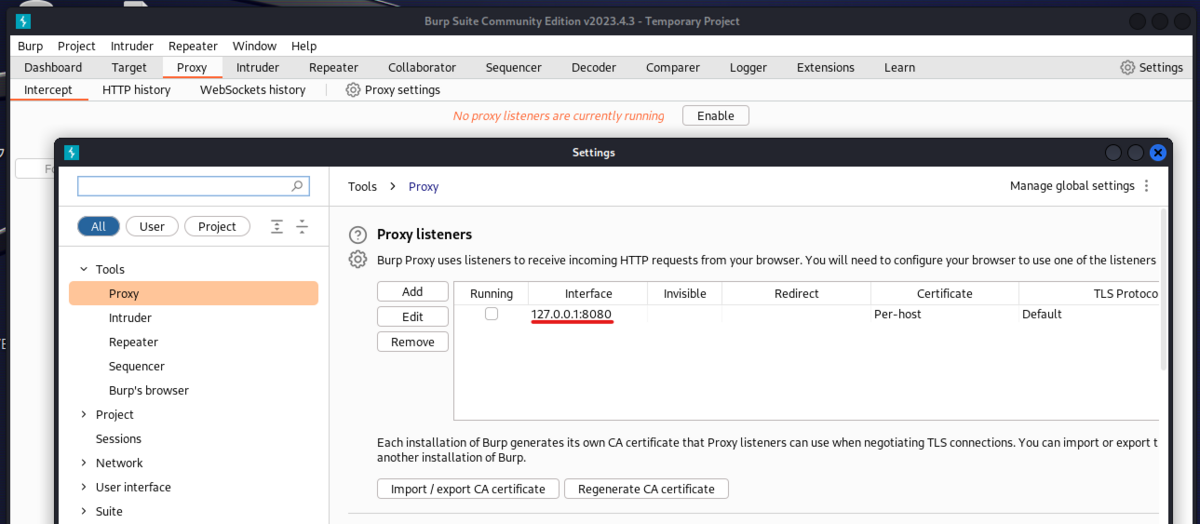

Burp Suiteの設定

ProxyタブよりProxy Settingsを選択して、127.0.0.1:8080が登録されているか確認します。

登録されていない場合はAddより登録します。

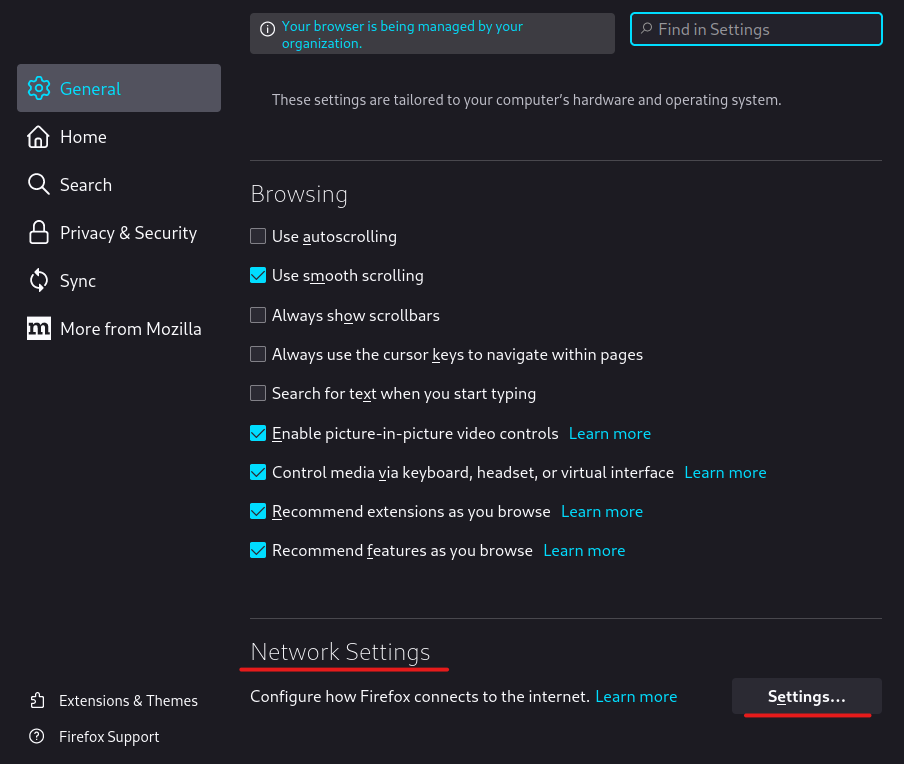

FireFox側の設定

ブラウザはKali LinuxにインストールされているFireFoxを使用します。

なぜかというとFireFoxは独自でプロキシ設定を行うことが出来るためです。(※他のブラウザではプロキシの設定が出来ないようです)

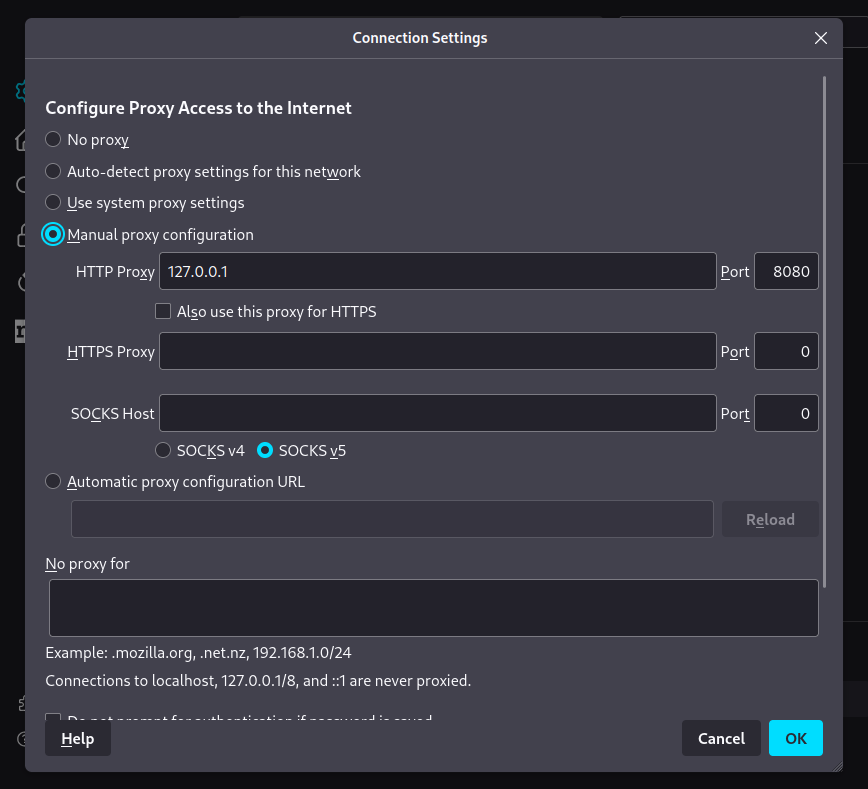

FireFoxのプロキシの設定画面で「HTTP Proxy」に

FireFoxのプロキシの設定画面で「HTTP Proxy」に127.0.0.1を、「Port」には8080を設定します。

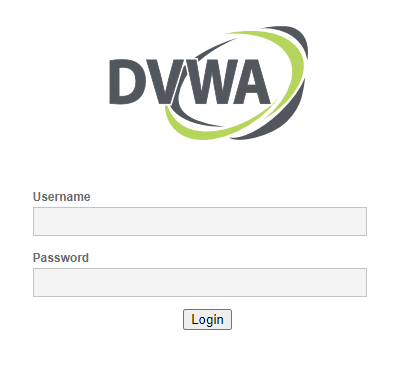

やられサイトの起動

Metasploitable2 を起動して下記URLにアクセスします。

http://192.168.28.4/dvwa/login.php

ログインフォームが現れるので、HTTP通信のままでDVWAの管理画面にログインしてみます。

通信内容を傍受を実行する

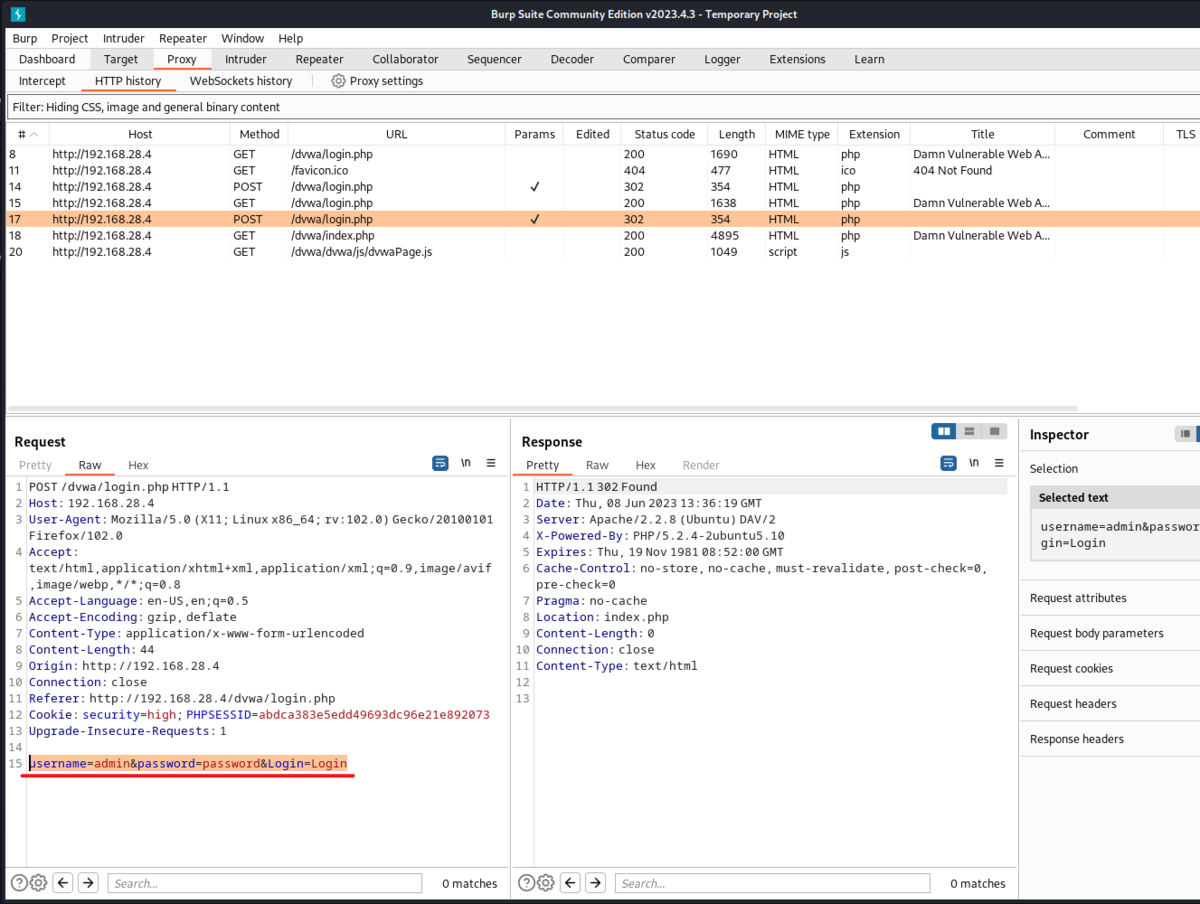

すると、Burp Suiteの「HTTP history」に通信内容が流れてきているのが分かります。MethodがPOSTとなっているRrequestのRawデータを確認すると、

ユーザーIDとパスワードが平文で通信されていることが分かります。

すると、Burp Suiteの「HTTP history」に通信内容が流れてきているのが分かります。MethodがPOSTとなっているRrequestのRawデータを確認すると、

ユーザーIDとパスワードが平文で通信されていることが分かります。

まとめ

今回はHTTP通信での傍受のテストを行いましたが、HTTPS通信もプロキシを通すと一時的に復号されるため、通信内容を傍受することは可能です。 また、傍受した通信内容の書き換えも今回使用したBurp Suiteの機能で行うことが出来るようです。

参考

https://staff.persol-xtech.co.jp/corporate/security/article.html?id=10

その他のローカルプロキシを構築出来るツール

Burp Suite以外にもローカルプロキシで通信内容を傍受できるツールはいくつかあるようです。今度試してみようと思います。

- Fiddler Everywhere

- Charles

- mitmproxy