ペイロードに実行ファイルを結合する

ペイロードに別の実行ファイルを結合させる事により、結合後のファイルが実行された際、2つのプログラムが実行される事になります。この手法をバインドといい、バインドさせるプログラムの事をバインダーと呼ぶそうです。 Shellterはその仲間になります。

結合するファイルが普段業務で使用しているフリーソフトなどであれば、標的がクリックする可能性もより高くなることが予想されます。

Shellterのインストール

下記コマンドでShellterをインストールします。

┌──(root㉿kali)-[/home/kali] └─# apt install shellter

バインドするexeファイルを用意する

ペイロードを隠すための実行ファイルを用意します。

今回はホストOSのWindows11に既にインストールされていた、ApacheLogViewer.exeを使用してみます。実際の攻撃の際は標的がクリックしそうなプログラムを選択する必要があるかと思います。

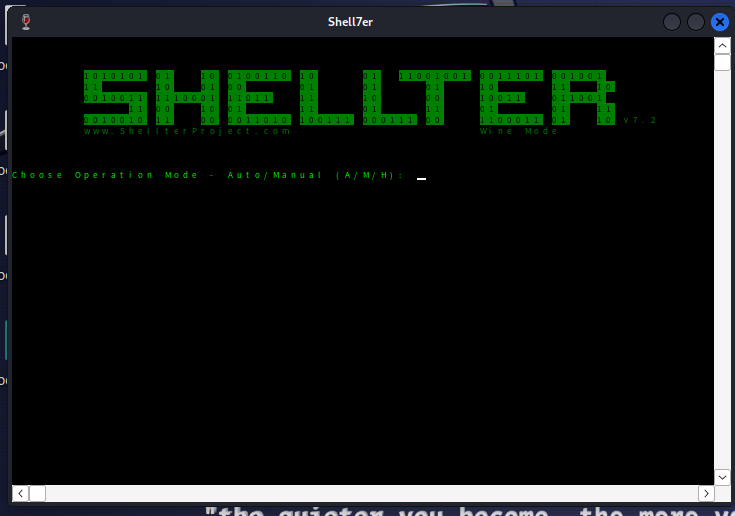

Shellterの起動

┌──(root㉿kali)-[/home/kali] └─# shellter

Shellterを起動すると以下のような画面が表示されます。

ここから対話形式でインストールしていき最後は「Enter」で抜けます。 指定したexeファイルにペイロードがバインドされました。

ちなみに最初起動したときShellterが文字化けしていましたが、下記記事を参考にしてフォントをインストールすることで文字化けが解消しました。

Wineの文字化けを直す方法 blackbird-blog.com

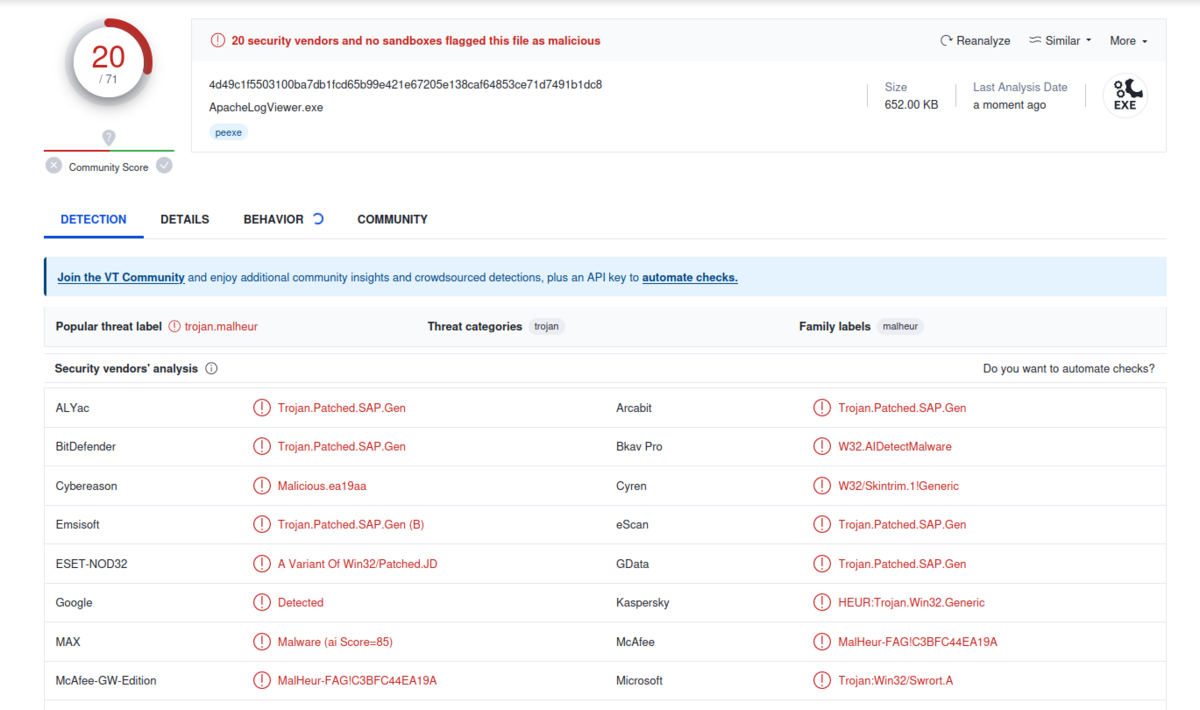

ウィルス検出システムに検知されるか確認

Shellterにてバインドが完了したので、ペイロードをバインドした実行ファイルファイルをアップしてどの程度ウィルス検知に引っかかるかVirusTotalというサイトにて確認してみました。

確認した結果、71個のウィルス検知システムのうち、20個のウィルス検知システムに引っかかったという結果になりました。

これは、逆をいえば51個のウィルス検知システムでは通過するという事になるので、そこそこの確立で攻撃の成功率が高いと思われます。

(ただ、肝心のWindows Defenderでは検知されてしまいました)。

まとめ

ファイルをバインドして標的にクリックさせる手法は割りと古典的みたいです。

そのためWindows Defenderでは検知されてしました。

(Windows Defenderの検知を回避する方法についてはまた今度探ります)

ただ、ウィルス検知に引っかかりにくくする方法は、他にも色々あるかと思います。

最終的にウィルスからPCを守るのはユーザーのリテラシーになって来ますが、 攻撃者は事前に対象の趣味嗜好も調査している可能性があるので、なかなか難しいかもしれません。

とりあえず基本的な事ですが、不審なファイルは絶対にクリックしないという事が重要になってきます。